Cara Install CSF Firewall pada cPanel VPS

CSF atau Config Server Firewall adalah firewall yang diperuntukkan bagi server Linux.

Tool keamanan ini akan melindungi server Anda dari serangan seperti brute force dan meningkatkan keamanan server secara menyeluruh. Aplikasi ini bekerja sebagai plugin WHM dan Anda bisa menadapatkannya secara gratis.

Untuk menginstall dan mengkonfigurasikan CSF, ikuti langkah-langkah di bawah ini:

Cara Menginstal CSF Firewall

- Login as root ke server Anda melalui SSH

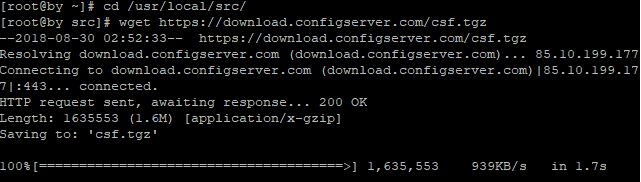

- Jalankan perintah di bawah ini untuk mendapatkan CSF dengan perintah wget

cd /usr/local/src/

wget https://download.configserver.com/csf.tgz

- Kemudian ekstrak archive yang telah di download dan jalankan instalasi

tar xfz csf.tgz

cd csf

sh install.sh

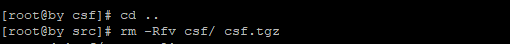

- Setelahnya, Anda akan melihat kalimat Installation Completed. Lanjutkan dengan perintah ini

cd ..

rm -Rfv csf/ csf.tgz

Cara Mengkonfigurasikan CSF Firewall

Setelah berhasil menginstal CSF Firewall, kini saatnya Anda mengkonfigurasikannya ke dalam WHM.

1. Login ke WHM Anda, kemudian pilih menu Plugins > ConfigServer Security Firewall

2. Scroll ke bawah hingga Anda menemukan bagian csf – ConfigServer Firewall.

3. Klik pada bagian Firewall Configuration untuk mulai mengkonfigurasikannya.

4 Cek pada menu IPv4 Port Settings. Jika Anda sudah mengubah port SSH, tambahkan port baru Anda ke setting ini.

5. Untuk mengaktifkan syslog monitoring, set SYSLOG_CHECK ke angka 1800

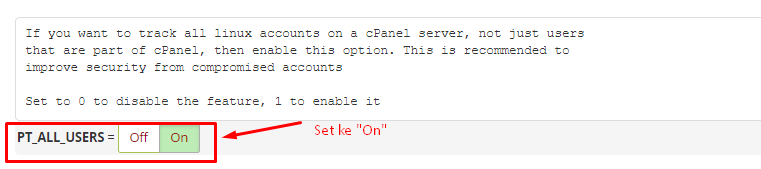

6. Untuk mendeteksi proses yang meragukan, set PT_DELETED dan PT_ALL_USER ke mode ON

7. Selanjutnya, setting proteksi spam dan aktivitas email Anda pada bagian SMTP Settings.

- Set SMTP_BLOCK menjadi ON

- Set LF_SCRIPT_LIMIT ke angka 250 untuk mengirimkan 250 mail per jam

- Set LF_SCRIPT_ALERT ke mode ON untuk mengirimkan notifikasi pada admin jika konfigurasi di atas telah melebihi kapasitas

8. Kini konfigurasi CSF Firewall Anda sudah selesai. Untuk menyimpannya, scroll ke bagian paling bawah dari halaman tersebut dan klik button Change

9. Konfigurasi Anda telah disimpan. Saat ini, Anda harus merestart csf dan lfd Anda.

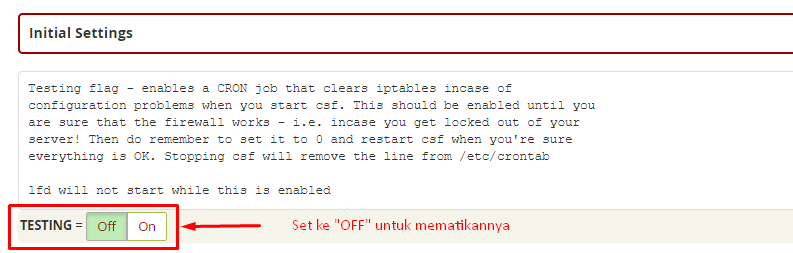

Menon-aktifkan mode TESTING

Hal ini bertujuan agar semua rule firewall yang sudah dikonfigurasikan di atas bekerja. Karena, semua rule tidak akan bisa bekerja jika mode testing ini belum dinon-aktifkan.

1. Kembali ke halaman awal ConfigServer Security Firewall. Di halaman tersebut, Anda akan mendapati notifikasi seperti di bawah ini:

2. Jika Anda sudah memastikan bahwa konfigurasi di atas sudah benar, maka saatnya Anda menghapus TESTING MODE tersebut.

3. Kembali ke csf – ConfigServer Firewall dan klik pada bagian Firewall Configuration

4. Pada bagian Initial Settings, set TESTING ke mode OFF

5. Untuk menyimpan konfigurasi ini, scroll ke bagian paling bawah dari halaman tersebut dan klik button Change

6. Lakukan restart kembali.

Mengecek aktivitas Firewall

- Kembali ke halaman awal ConfigServer Security Firewall kemudian pilih menu Watch system Logs

- Atau, Anda juga dapat mengecek aktivitas firewall melalui SSH dengan menjalankan perintah berikut:

/var/log/lfd.log

Source : https://www.niagahoster.co.id/kb/cara-install-csf-firewall-pada-cpanel-vps

Tambahan untuk Mod Security

----------------------------------

Saat Anda menggunakan CFS saya akan menggunakannya dalam pendekatan pemecahan masalah.

Di daftar WHM Modsecurity Tools Hits, temukan hit yang telah Anda poskan.

Salin bagian waktu dari Waktu / Tanggal.

Pergi ke WHM >> Plugins >> CSF Watch System Logs >> /usr/local/apache/logs/modsec_audit.log

Set Refresh ke Pause dan Lines ke 10000

Lakukan pencarian browser untuk Waktu yang Anda salin.

Anda harus menemukan log terperinci dari permintaan masalah.

Salah satu item di baris pertama adalah permintaan seperti unique_id

WU3Wi1eVY4Y7NjR1cBKonAAAAMQ

Salin itu.

Lebih jauh ke bawah modsec_audit.log untuk klik ini di bagian H adalah daftar pesan dari semua aturan hit permintaan ini.

Yang pertama adalah pesan dari rule 942100 (tindakannya adalah memblokir by the way meskipun tidak dikatakan demikian di sini)

Pesan berikutnya akan dari aturan 949110 (Aksinya juga untuk memblokir, tetapi yang penting pesannya adalah "Akses ditolak dengan kode 403").

Membaca file log ini secara teratur dan membaca aturannya sendiri akan mengajarkan Anda banyak tentang bagaimana modsecurity dan aturannya bekerja.

Sekarang untuk pemblokiran CFS.

Sekarang di halaman CSF yang sama pilih / usr / local / apache / logs / error_log

Lakukan pencarian browser untuk unique_id yang Anda salin di langkah terakhir.

Jika modsec_audit.log memiliki 3 Pesan untuk klik ini maka error_log akan memiliki 3 entri berturut-turut untuk unique_id itu

Entri untuk aturan 949110 akan memiliki Pesan "ModSecurity: Akses ditolak dengan kode 403"

Ini adalah file yang diurai CSF untuk mendapatkan ips yang akan diblokir.

CSF mencari Pesan itu di file itu.

Untuk mendapatkan blok permanen di CSF pengaturan CSF harus ...

MODSEC_LOG = / usr / local / apache / logs / error_log

LF_INTERVAL = 86400 (Jumlah detik untuk dihitung. Defaultnya adalah 3600)

LF_MODSEC = 5 (Hitungan string "Modsecurity: Access ditolak" per ip untuk tindakan blokir)

LF_MODSEC_PERM = 1 (0 = Tidak ada pemblokiran, 1 = Blok secara permanen, x = Blok selama x detik kecuali 1 atau 0)

Jadi di server saya jika ip melakukan 5 permintaan dalam sehari yang diblokir oleh aturan Modsecurity, ia masuk ke daftar blokir permanen CSF.